Поднимаем OpenVPN сервер на Debian, Mikrotik в качестве клиента

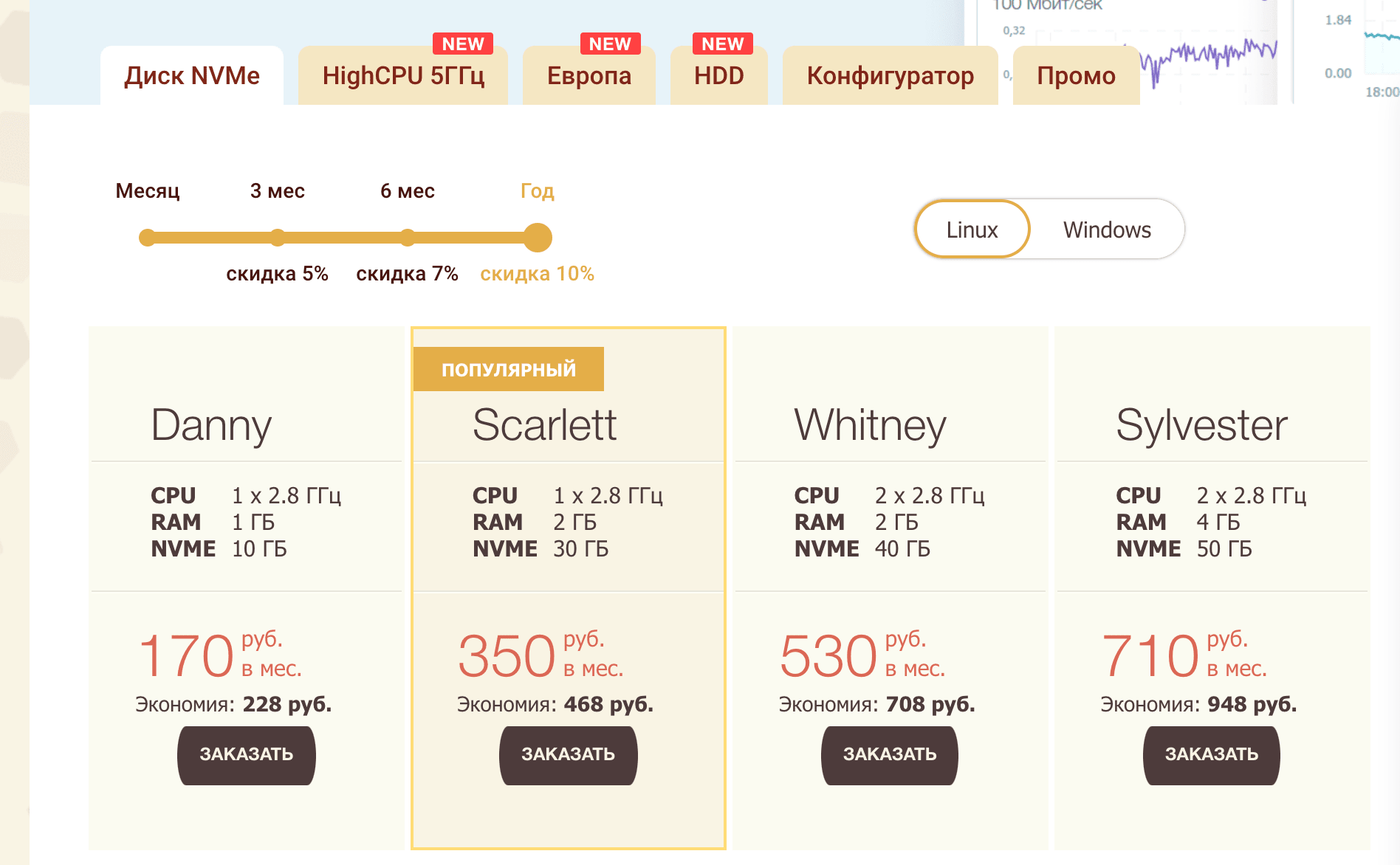

Для начала нужно определиться с хостингом, я выбираю ТаймВэб, хорошая цена, надежно, быстро. Нам подойдет VPS / VDS хостинг, стоимость от 170 р. Выбрать можно по ссылке https://vk.cc/9RxS1Z

Покупаем сервер, на почту приходят логин и пароль, далее авторизуемся на сервере и начинаем.

КОД:

apt update && apt upgrade -yЗатем ставим то, с чем мы будем работать. У всех разные наборы пакетов. Я как минимум ставлю набор для компиляции ( хоть и редко пользуюсь им), привычный текстовый редактор и иногда файловый менеджер.

КОД:

apt install nano build-essential mcКОД:

ssh-keygenКОД:

Enter file in which to save the key (/root/.ssh/id_rsa):КОД:

ssh -i ~/.ssh/id_rsa_ihor -p 52222 [email protected]КОД:

touch /root/.ssh/configКОД:

Host IP-client

IdentityFile ~/.ssh/id_rsa_ihorНе забываем перезагрузить ssh

КОД:

/etc/init.d/ssh restartКОД:

apt install openvpnКОД:

Do you want to continue? [Y/n] YКОД:

cp -r /usr/share/easy-rsa /etc/openvpn/easy-rsa

cd /etc/openvpn/easy-rsaКОД:

nano varsКОД:

export KEY_SIZE=1024

export KEY_COUNTRY="RU"

export KEY_PROVINCE="MO"

export KEY_CITY="Moscow"

export KEY_ORG="MyHome-MyFort"

export KEY_EMAIL="[email protected]"

export KEY_OU="NoAdmin"КОД:

touch openssl.cnf

nano openssl.cnfКОД:

# For use with easy-rsa version 2.0 and OpenSSL 1.0.0*

# This definition stops the following lines choking if HOME isn't

# defined.

HOME = .

RANDFILE = $ENV::HOME/.rnd

openssl_conf = openssl_init

[ openssl_init ]

# Extra OBJECT IDENTIFIER info:

#oid_file = $ENV::HOME/.oid

oid_section = new_oids

engines = engine_section

# To use this configuration file with the "-extfile" option of the

# "openssl x509" utility, name here the section containing the

# X.509v3 extensions to use:

# extensions =

# (Alternatively, use a configuration file that has only

# X.509v3 extensions in its main [= default] section.)

[ new_oids ]

# We can add new OIDs in here for use by 'ca' and 'req'.

# Add a simple OID like this:

# testoid1=1.2.3.4

# Or use config file substitution like this:

# testoid2=${testoid1}.5.6

####################################################################

[ ca ]

default_ca = CA_default # The default ca section

####################################################################

[ CA_default ]

dir = $ENV::KEY_DIR # Where everything is kept

certs = $dir # Where the issued certs are kept

crl_dir = $dir # Where the issued crl are kept

database = $dir/index.txt # database index file.

new_certs_dir = $dir # default place for new certs.

certificate = $dir/ca.crt # The CA certificate

serial = $dir/serial # The current serial number

crl = $dir/crl.pem # The current CRL

private_key = $dir/ca.key # The private key

RANDFILE = $dir/.rand # private random number file

x509_extensions = usr_cert # The extentions to add to the cert

# Extensions to add to a CRL. Note: Netscape communicator chokes on V2 CRLs

# so this is commented out by default to leave a V1 CRL.

# crl_extensions = crl_ext

default_days = 3650 # how long to certify for

default_crl_days= 30 # how long before next CRL

default_md = sha256 # use public key default MD

preserve = no # keep passed DN ordering

# A few difference way of specifying how similar the request should look

# For type CA, the listed attributes must be the same, and the optional

# and supplied fields are just that :-)

policy = policy_anything

# For the CA policy

[ policy_match ]

countryName = match

stateOrProvinceName = match

organizationName = match

organizationalUnitName = optional

commonName = supplied

name = optional

emailAddress = optional

# For the 'anything' policy

# At this point in time, you must list all acceptable 'object'

# types.

[ policy_anything ]

countryName = optional

stateOrProvinceName = optional

localityName = optional

organizationName = optional

organizationalUnitName = optional

commonName = supplied

name = optional

emailAddress = optional

####################################################################

[ req ]

default_bits = $ENV::KEY_SIZE

default_keyfile = privkey.pem

default_md = sha256

distinguished_name = req_distinguished_name

attributes = req_attributes

x509_extensions = v3_ca # The extentions to add to the self signed cert

# Passwords for private keys if not present they will be prompted for

# input_password = secret

# output_password = secret

# This sets a mask for permitted string types. There are several options.

# default: PrintableString, T61String, BMPString.

# pkix : PrintableString, BMPString (PKIX recommendation after 2004).

# utf8only: only UTF8Strings (PKIX recommendation after 2004).

# nombstr : PrintableString, T61String (no BMPStrings or UTF8Strings).

# MASK:XXXX a literal mask value.

string_mask = nombstr

# req_extensions = v3_req # The extensions to add to a certificate request

[ req_distinguished_name ]

countryName = Country Name (2 letter code)

countryName_default = $ENV::KEY_COUNTRY

countryName_min = 2

countryName_max = 2

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = $ENV::KEY_PROVINCE

localityName = Locality Name (eg, city)

localityName_default = $ENV::KEY_CITY

0.organizationName = Organization Name (eg, company)

0.organizationName_default = $ENV::KEY_ORG

# we can do this but it is not needed normally :-)

#1.organizationName = Second Organization Name (eg, company)

#1.organizationName_default = World Wide Web Pty Ltd

organizationalUnitName = Organizational Unit Name (eg, section)

#organizationalUnitName_default =

commonName = Common Name (eg, your name or your server\'s hostname)

commonName_max = 64

name = Name

name_max = 64

emailAddress = Email Address

emailAddress_default = $ENV::KEY_EMAIL

emailAddress_max = 40

# JY -- added for batch mode

organizationalUnitName_default = $ENV::KEY_OU

commonName_default = $ENV::KEY_CN

name_default = $ENV::KEY_NAME

# SET-ex3 = SET extension number 3

[ req_attributes ]

challengePassword = A challenge password

challengePassword_min = 4

challengePassword_max = 20

unstructuredName = An optional company name

[ usr_cert ]

# These extensions are added when 'ca' signs a request.

# This goes against PKIX guidelines but some CAs do it and some software

# requires this to avoid interpreting an end user certificate as a CA.

basicConstraints=CA:FALSE

# Here are some examples of the usage of nsCertType. If it is omitted

# the certificate can be used for anything *except* object signing.

# This is OK for an SSL server.

# nsCertType = server

# For an object signing certificate this would be used.

# nsCertType = objsign

# For normal client use this is typical

# nsCertType = client, email

# and for everything including object signing:

# nsCertType = client, email, objsign

# This is typical in keyUsage for a client certificate.

# keyUsage = nonRepudiation, digitalSignature, keyEncipherment

# This will be displayed in Netscape's comment listbox.

nsComment = "Easy-RSA Generated Certificate"

# PKIX recommendations harmless if included in all certificates.

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid,issuer:always

extendedKeyUsage=clientAuth

keyUsage = digitalSignature

# This stuff is for subjectAltName and issuerAltname.

# Import the email address.

# subjectAltName=email:copy

subjectAltName=$ENV::KEY_ALTNAMES

# Copy subject details

# issuerAltName=issuer:copy

#nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem

#nsBaseUrl

#nsRevocationUrl

#nsRenewalUrl

#nsCaPolicyUrl

#nsSslServerName

[ server ]

# JY ADDED -- Make a cert with nsCertType set to "server"

basicConstraints=CA:FALSE

nsCertType = server

nsComment = "Easy-RSA Generated Server Certificate"

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid,issuer:always

extendedKeyUsage=serverAuth

keyUsage = digitalSignature, keyEncipherment

subjectAltName=$ENV::KEY_ALTNAMES

[ v3_req ]

# Extensions to add to a certificate request

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

[ v3_ca ]

# Extensions for a typical CA

# PKIX recommendation.

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid:always,issuer:always

# This is what PKIX recommends but some broken software chokes on critical

# extensions.

#basicConstraints = critical,CA:true

# So we do this instead.

basicConstraints = CA:true

# Key usage: this is typical for a CA certificate. However since it will

# prevent it being used as an test self-signed certificate it is best

# left out by default.

# keyUsage = cRLSign, keyCertSign

# Some might want this also

# nsCertType = sslCA, emailCA

# Include email address in subject alt name: another PKIX recommendation

# subjectAltName=email:copy

# Copy issuer details

# issuerAltName=issuer:copy

# DER hex encoding of an extension: beware experts only!

# obj=DER:02:03

# Where 'obj' is a standard or added object

# You can even override a supported extension:

# basicConstraints= critical, DER:30:03:01:01:FF

[ crl_ext ]

# CRL extensions.

# Only issuerAltName and authorityKeyIdentifier make any sense in a CRL.

# issuerAltName=issuer:copy

authorityKeyIdentifier=keyid:always,issuer:always

[ engine_section ]

#

# If you are using PKCS#11

# Install engine_pkcs11 of opensc (www.opensc.org)

# And uncomment the following

# verify that dynamic_path points to the correct location

#

#pkcs11 = pkcs11_section

[ pkcs11_section ]

engine_id = pkcs11

dynamic_path = /usr/lib/engines/engine_pkcs11.so

MODULE_PATH = $ENV::PKCS11_MODULE_PATH

PIN = $ENV::PKCS11_PIN

init = 0

КОД:

source ./vars

./clean-all

./build-ca

./build-key-server server-ihor

./build-key vasya

./build-key petya

./build-key pasha

./build-key yulya

./build-key phone

./build-dh

cd keys

mkdir /etc/openvpn/.keys

cp ca.crt ca.key dh1024.pem server-ihor.crt server-ihor.key /etc/openvpn/.keysКОД:

nano /etc/sysctl.confКОД:

net.ipv4.ip_forward=1КОД:

sysctl -pКОД:

touch /etc/openvpn/server.conf

nano /etc/openvpn/server.confКОД:

port 1194

proto tcp

dev tun

ca .keys/ca.crt

cert .keys/server-ihor.crt

key .keys/server-ihor.key

dh .keys/dh1024.pem

# topology subnet

server 10.100.0.0 255.255.255.0

client-config-dir .ccd

client-to-client

keepalive 10 120

tun-mtu 1500

mssfix 1450

cipher AES-256-CBC # AES

auth sha1

user nobody

group nogroup

persist-key

persist-tun

status /var/log/openvpn-status.log

log /var/log/openvpn.log

verb 3

mute 10КОД:

mkdir /etc/openvpn/.ccdКОД:

nano /etc/openvpn/.ccd/vasyaКОД:

# Клиентская подсеть за vasya (192) и адрес openvpn у роутера (10)

iroute 192.168.188.0 255.255.255.0 10.100.0.2

# Добавим шлюз по умолчанию для машин за клиентом vasya, заодно закрепим адрес.

ifconfig-push 10.100.0.2 10.100.0.1КОД:

systemctl enable openvpn

service openvpn restartКОД:

ip link showКОД:

iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADEКОД:

nano /etc/rc.localКОД:

#!/bin/sh -e

#

# rc.local

#

# This script is executed at the end of each multiuser runlevel.

# Make sure that the script will "exit 0" on success or any other

# value on error.

#

# In order to enable or disable this script just change the execution

# bits.

#

# By default this script does nothing.

iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

exit 0КОД:

chmod +x /etc/rc.localКОД:

nano /etc/systemd/system/rc-local.serviceКОД:

[Unit]

Description=/etc/rc.local Compatibility

ConditionPathExists=/etc/rc.local

[Service]

Type=forking

ExecStart=/etc/rc.local start

TimeoutSec=0

StandardOutput=tty

RemainAfterExit=yes

SysVStartPriority=99

[Install]

WantedBy=multi-user.targetКОД:

systemctl enable rc-local

systemctl start rc-localКОД:

systemctl status rc-localКОД:

certificate import file-name=ca.crt

certificate import file-name=vasya.crt

certificate import file-name=vasya.keyКОД:

ppp profile

add name=ovpn-vasya

/ppp secret

add local-address=10.100.0.2 name=ovpn-vasya profile=ovpn-vasya remote-address=10.100.0.1 service=ovpn

/interface ovpn-client add certificate=vasya.crt_0 cipher=aes256 connect-to=ХХХ.ХХХ.ХХХ.ХХХ name=ovpn-vasya port=1194 profile=ovpn-vasya

user=ovpn-vasyaКОД:

/ip firewall mangle

add action=mark-routing chain=prerouting comment=vpn_rout dst-address-list="Vasya address" new-routing-mark=vpn_rout passthrough=yes

/ip firewall nat

add action=masquerade chain=srcnat comment=vasya dst-address-list="Vasya address" out-interface=ovpn-vasya src-address-list="Vasya user"

/ip route

add comment=ovpn-vasya distance=2 gateway=10.100.0.1 routing-mark=vpn_routисточник

![Атака на облачные Java-приложения и их защита [видео Eng] Атака на облачные Java-приложения и их защита [видео Eng]](https://bookflow.ru/wp-content/uploads/2022/03/Ataka-na-oblachnye-Java-prilozheniya-i-ih-zashhita-video-Eng-100x70.jpeg)