Маршрутизаторы для небольших офисов? Машины FreeBSD? Корпоративные серверы? Chaos заражает их всех.

Исследователи обнаружили невиданную ранее часть кросс-платформенного вредоносного ПО, которое заразило широкий спектр устройств под управлением Linux и Windows, включая маршрутизаторы для небольших офисов, FreeBSD и серверы крупных предприятий.

Black Lotus Labs, исследовательское подразделение компании Lumen, занимающейся вопросами безопасности, называет вредоносную программу Chaos — это слово неоднократно встречается в именах функций, сертификатов и файлов, которые она использует. Хаос появился не позднее 16 апреля, когда первый кластер управляющих серверов был запущен в сеть. С июня по середину июля исследователи обнаружили сотни уникальных IP-адресов, представляющих скомпрометированные устройства, зараженные Chaos. В последние месяцы количество серверов, используемых для заражения новых устройств, увеличилось с 39 в мае до 93 в августе. По состоянию на вторник их число достигло 111.

Black Lotus наблюдала взаимодействие с этими серверами как встроенных Linux-устройств, так и корпоративных серверов, включая один из европейских, на котором был размещен экземпляр GitLab. В природе существует более 100 уникальных образцов.

«Потенциал вредоносной программы Chaos обусловлен несколькими факторами», — написали исследователи Black Lotus Labs в блоге в среду утром. «Во-первых, она разработана для работы на нескольких архитектурах, включая: ARM, Intel (i386), MIPS и PowerPC — в дополнение к операционным системам Windows и Linux. Во-вторых, в отличие от крупномасштабных ботнетов для распространения вымогательского ПО, таких как Emotet, которые используют спам для распространения и роста, Chaos распространяется с помощью известных CVE и брутфорса, а также украденных SSH-ключей».

CVE обозначают механизм, используемый для отслеживания конкретных уязвимостей. В опубликованном в среду отчете упоминается лишь несколько, включая CVE-2017-17215 и CVE-2022-30525, затрагивающие межсетевые экраны, продаваемые компанией Huawei, и CVE-2022-1388, чрезвычайно серьезную уязвимость в балансировщиках нагрузки, межсетевых экранах и устройствах сетевого контроля, продаваемых компанией F5. Инфицирование через SSH с помощью перебора паролей и кражи ключей также позволяет Хаосу распространяться от машины к машине внутри зараженной сети.

Chaos также обладает различными возможностями, включая поиск всех устройств, подключенных к зараженной сети, запуск удаленных оболочек, позволяющих злоумышленникам выполнять команды, и загрузку дополнительных модулей. В сочетании с возможностью запуска на широком спектре устройств, эти возможности заставили Black Lotus Labs заподозрить, что Chaos «является работой киберпреступника, который создает сеть зараженных устройств, чтобы использовать их для первоначального доступа, DDoS-атак и добычи криптовалют», — заявили исследователи компании.

Black Lotus Labs считает, что Chaos является ответвлением Kaiji, части программного обеспечения ботнета для серверов AMD и i386 на базе Linux для проведения DDoS-атак. С момента своего появления Chaos обзавелся множеством новых функций, включая модули для новых архитектур, возможность работы под Windows, а также способность распространяться через эксплуатацию уязвимостей и сбор ключей SSH.

Зараженные IP-адреса указывают на то, что заражение Chaos наиболее сильно сконцентрировано в Европе, с меньшими очагами в Северной и Южной Америке и Азиатско-Тихоокеанском регионе.

Исследователи Black Lotus Labs пишут:

В течение первых нескольких недель сентября наш эмулятор хоста Chaos получил множество команд DDoS, направленных на домены или IP-адреса примерно двух десятков организаций. Используя нашу глобальную телеметрию, мы выявили несколько DDoS-атак, совпадающих по времени, IP и порту с полученными нами командами атаки. Типы атак, как правило, были многовекторными и использовали UDP и TCP/SYN через несколько портов, часто увеличиваясь в объеме в течение нескольких дней. Целями атак были такие организации, как игровые, финансовые услуги и технологии, СМИ и развлечения, а также хостинг. Мы также наблюдали атаки, направленные на поставщиков DDoS-услуг и биржу криптовалют. Цели атак охватывали регионы EMEA, APAC и Северной Америки.

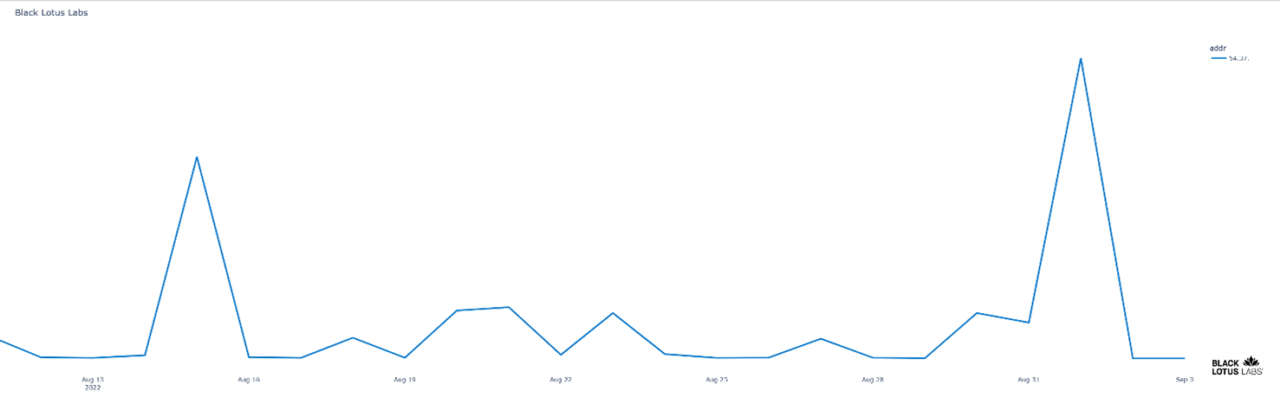

Одна игровая компания подверглась смешанной атаке UDP, TCP и SYN через порт 30120. С 1 по 5 сентября организация получила поток трафика, превышающий ее обычный объем. Разбивка трафика за период времени до и после атаки показывает, что на порт 30120 было отправлено около 12 тысяч различных IP-адресов, хотя часть этого трафика может свидетельствовать об IP-спуфинге.

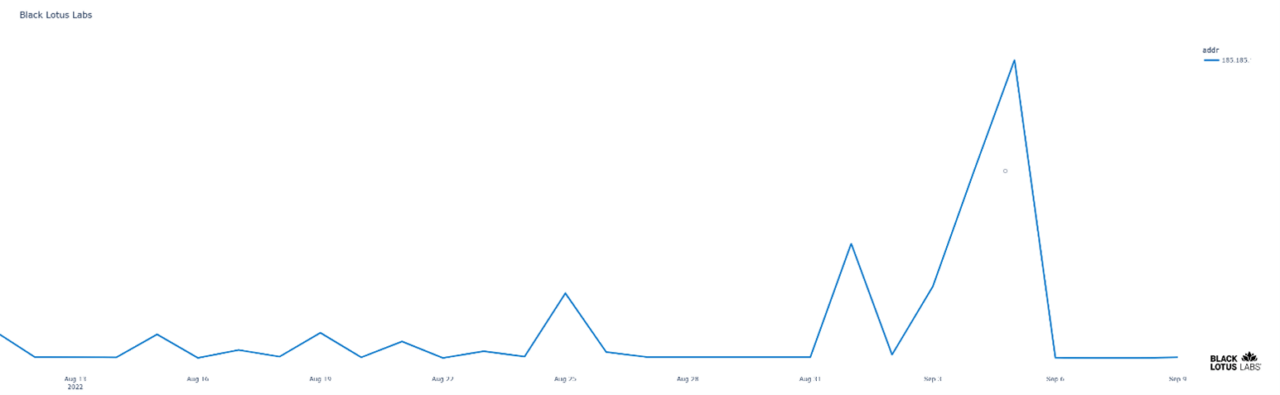

Среди целей были и поставщики DDoS-услуг. Один из них рекламирует себя как ведущий IP stressor и booter, предлагающий обход CAPTCHA и «уникальные» возможности DDoS на транспортном уровне. В середине августа мы обнаружили массивный рост трафика, примерно в четыре раза превышающий самый высокий объем, зарегистрированный за предыдущие 30 дней. За этим 1 сентября последовал еще больший всплеск трафика, более чем в шесть раз превышающий обычный объем.

Две самые важные вещи, которые люди могут сделать для предотвращения заражения Chaos, — это держать все маршрутизаторы, серверы и другие устройства полностью обновленными и использовать надежные пароли и многофакторную аутентификацию на основе FIDO2, когда это возможно. Напоминание для владельцев маршрутизаторов в небольших офисах: Большинство вредоносных программ для маршрутизаторов не могут пережить перезагрузку. Перезагружайте свое устройство каждую неделю или около того. Те, кто использует SSH, всегда должны использовать криптографический ключ для аутентификации.